Экономическая и информационная безопасность Назад на образовательную программу

МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ - МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ СТУДЕНТАМ ПО ИЗУЧЕНИЮ ДИСЦИПЛИНЫ

Разделы

Список Литературы

- Башлы, П. Н. Информационная безопасность и защита информации [Электронный ресурс] : Учебник / П. Н. Башлы, А. В. Бабаш, Е. К. Баранова. - М.: РИОР, 2013. - 222 с. - читать в библиотеке

- В.Ф. Шаньгин Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ: НИЦ ИНФРА-М, 2014. - 416 с. - читать в библиотеке

- Т.Л. Партыка Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - 5-e изд., перераб. и доп. - М.: Форум: НИЦ ИНФРА-М, 2014. - 432 с. - читать в библиотеке

- Баранова Е. К. Информационная безопасность и защита информации: Учебное пособие/Баранова Е. К., Бабаш А. В., 3-е изд. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2016. - 322 с. - читать в библиотеке

Ваш библиотекарь |

Внимание!Для входа в Электронную Библиотеку Вам нужно получить Логин и Пароль.

|

|

Форма контроля

Форма отправки результатов (ТЕСТ, РЕФЕРАТ)

|

|

ВАШ Куратор(495) 632-00-78 |

Содержание разделов печать раздела -

Управление знаниями

верх

Лекция 1. «Процесс управления знаниями»

Управление знаниями: принципы, методы, эффективность

Карл Вииг, известный американский специалист по искусственному интеллекту, своей трилогией положил начало научным публикациям по управлению знаниями[Wiig, 1993; 1994; 1995]. За этим последовали десятки и сотни работ - книг, статей, отчетов, представлявших результаты научных исследований по данной проблеме и многообразные практические рекомендации. Среди наиболее заметных и интересных работ обращают на себя особое внимание исследования, проведенные Л.Прусаком и Т.Давенпортом [Prusak, 1995; Davenport, Prusak, 2000], И.Нонакой и Х.Такеуши [Nonaka, Takeuchi, 1995], Д.Стаплтоном [Stapleton, 2003], Ч.Деспресом и Д.Чавелом [Despres, Chauvel, 2000], У.Буковичем и Р.Уилльямс [Bukowitz, Williams, 1999], Т.Стюартом [Stewart, 1997]. В разных странах созданы и развернули активную деятельность общества, ассоциации, институты по проблемам нематериальных ресурсов и управления знаниями, издаются журналы, проводятся обширные обследования, обобщается уже накапливаемый опыт. Проводятся исследования и в российских научных центрах. С каждым днем появляется все больше информации о разрабатываемых и реализуемых программах формирования и практического использования систем управления знаниями в корпоративном управлении. Имеются основания полагать, что к настоящему времени уже сложились вполне определенные представления об общих и прикладных аспектах проблемы управления знаниями в современных организациях и в ближайшей перспективе.

Знания как ресурс и объект управления

Можно говорить о двух наиболее распространенных определениях знаний. Одно из них довольно специфично и практично, другое - общего характера. В первом случае утверждается, что знания представляют собой практическую информацию, которая активно управляет процессами выполнения задач, решения проблем и принятия решений. При этом управлять знаниями - значит систематически, точно и продуманно формировать, обновлять и применять их с целью максимизации эффективности предприятия и прибыли от активов, основанных на знаниях. Наряду с этим можно утверждать, что знания представляют собой любое слово, факт, пример, событие, правило, гипотезу или модель, которые усиливают понимание или исполнение в определенной области деятельности или дисциплины. Применительно к этому управление знаниями означает формализацию и доступ к практическому опыту, знаниям и экспертным данным, которые создают новые возможности, способствующие совершенствованию деятельности, стимулирующие инновации и увеличивающие потребительскую стоимость.

Знания представляют собой то, что многие организации все в большей степени производят, продают и приобретают. Предприятиям приходится решать такие сложные задачи, которые заставляют их развивать передовые знания и максимально эффективно использовать их. Несмотря на то что точный денежный эквивалент стоимости знаний в организации не может быть рассчитан, существуют некоторые критерии измерения их экономического значения. Разница между рыночной стоимостью компании и стоимостью ее материальных активов является одним из показателей стоимости нематериальных активов, большинство из которых представляют собой одну из форм организационных знаний. Имеются данные о том, что только от $6$ до $30\%$ стоимости компании приходится на активы, упоминаемые в традиционных балансовых отчетах; остальное - нематериальные активы. Вследствие этого 50% инвестиций производственных компаний приходится на нематериальные сферы, такие как научные исследования и разработки, обучение, профессиональный опыт и др. [Fuler, 2002]. Управление знаниями имеет две основные задачи. Одна - это эффективность, использование знаний для роста производительности путем увеличения быстродействия или снижения затрат. Другая - инновации, создание новых продуктов и услуг, новых предприятий и новых бизнес-процессов

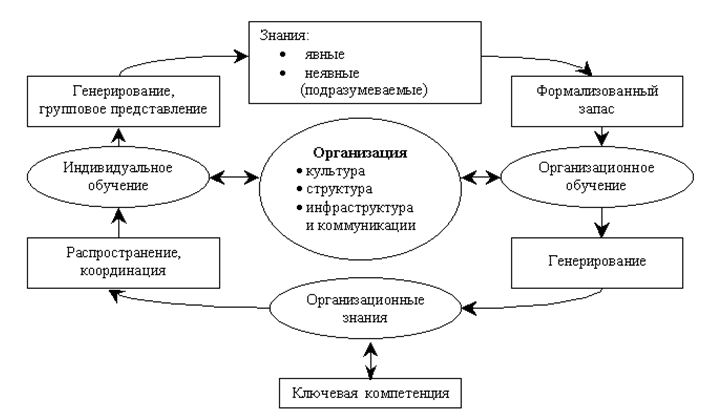

"Незримое" достояние - это интеллектуальные активы, способные приносить и приносящие компаниям реальные дивиденды. Речь идет о патентах и авторских правах, знаниях и профессиональных качествах сотрудников, торговых марках, клиентской базе, сети лояльных поставщиков и партнеров, культуре реализации нововведений, корпоративной памяти и базах данных, качестве рабочих процессов и т.п. Важно стремиться к формированию такого подхода к управлению знаниями, который соотносит, уравновешивает и интегрирует организационные, человеческие и технологические компоненты знаний. Взаимосвязь знаний, обучения и ключевой компетенции организации представлена на рис.1, где сделана попытка показать, как на знаниях базируются все хозяйственные и управленческие отношения, выявляются предпочтения хозяйствующих субъектов, происходит обмен и поставляется информация на рынки. Существенное расширение доступа к знаниям, ставшее возможным благодаря современным информационным технологиям, меняет саму природу отношений между специалистом и непрофессионалом, между организацией и работником, между источником и получателем благ. Знания исключают статичность и однонаправленность, поскольку создают основу для непрерывного поступательного движения под и на динамично-меняющейся сети с участием как создателей, так и пользователей информации. В свете расширения и использования знаний распространение получает концепция и практика непрерывного образования как комплекс мер дающий возможность человеку учиться на протяжении всей жизни по принципу "ценно любое образование, в любом месте, в любое время и любого содержания". Выдвигается требование по распределению образовательных ресурсов индивида в течение всей его жизни, а не их концентрация в строго определенный период. Это предполагает формирование системы непрерывного образования с учетом самообучения при консультационно-методической поддержке (организация сети открытых университетов, дистанционного обучения и др.).

Функция управления знаниями

Для того чтобы постоянно сокращать дефицит знаний, организации должны решать такие важнейшие задачи, как:

- приобретение знаний - использование уже имеющихся в мире знаний и их приспособление для нужд организации (например, при помощи режима открытой торговли, привлечения иностранных инвестиций и заключения лицензионных соглашений), а также получение новых знаний путем ведения научно-исследовательских и опытно-конструкторских работ;

- усвоение знаний (например, обеспечение всеобщего начального образования, создание возможностей для обучения на протяжении жизни и развитие системы высшего образования);

- передача знаний - использование новых информационных и телекоммуникационных технологий, соответствующее нормативно-правовое регулирование и обеспечение доступа к информационным ресурсам.

В условиях революционных изменений в производственных и информационных технологиях формируется новая функция управления, в задачу которой входит аккумулирование интеллектуального капитала, выявление и распространение имеющейся информации и опыта, создание предпосылок для распространения и передачи знаний. Использование интеллектуального капитала и связанная с этим профессиональная компетенция кадров обеспечивают выживание и экономический успех компаний. Именно знания становятся источником высокой производительности, инноваций и конкурентных преимуществ. В конкретном приложении управление знаниями как функция и как вид управленческой деятельности охватывает:

- практику придания дополнительной ценности имеющейся информации путем выявления, отбора, синтеза, обобщения, хранения и распространения знаний;

- придание знаниям потребительского характера таким образом, чтобы они представляли собой необходимую и доступную для пользователя информацию;

- создание интерактивного обучающего окружения, где люди постоянно обмениваются информацией и используют все условия для усвоения новых знаний.

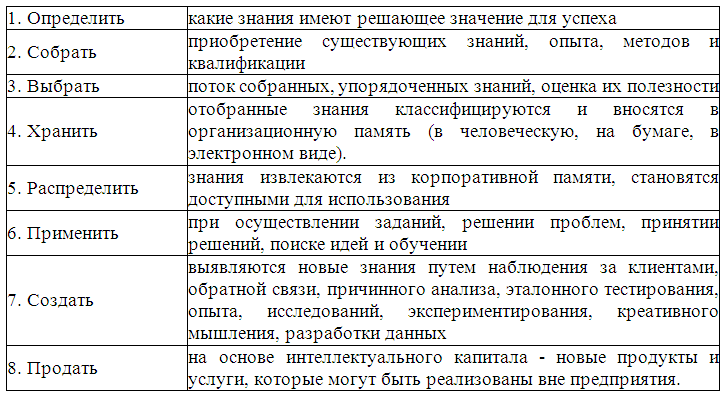

Функция управления знаниями охватывает использование различных методов в зависимости от особенностей того или иного этапа организации приобретения и освоения новых знаний. В литературе рассматриваются различные подходы к подразделению данного процесса на этапы с разной степенью детализации [Davenport, Prusak, 2000]. В табл. 1 приводится вариант, учитывающий как имеющиеся предложения, так и реальные цели и потребности выявления и использования необходимых знаний.

На этапе "Определить" необходимо установить, какие основные знания имеют решающее значение для успеха и в связи c этим - каков уровень компетенции работников в каждой области знаний. Создаются обучающие программы и системы обеспечения. Переходя к этапу "Собрать", необходимо приобретать существующие знания, опыт, методы и квалификацию, необходимые для создания доменов выбранных базовых знаний. На этапе "Выбрать" рассматривается постоянный поток собранных, упорядоченных знаний и оценивается их полезность. Должна быть определена единая структура как основа организации и классификации знаний, предназначенных для хранения в базе. Этап "Хранить" выделяется для того, чтобы отобранные знания классифицировались и вносились в корпоративную память. Сюда относятся знания о продукции, производственных процессах, клиентах, потребностях рынка, финансовых результатах, приобретенном опыте, стратегических планах и целях и др. Профессиональный интеллект организации должен быть также частью этой памяти. В этой связи к профессиональным знаниям следовало бы отнести:

- познавательные знания ("знаю, что"): мастерское владение базовой дисциплиной, достигаемое профессионалами путем интенсивного обучения и сертифицирования;

- прикладное мастерство ("знаю, как"): переводит "книжное обучение" в эффективное исполнение. Способность применять правила, относящиеся к определенной дисциплине, для решения сложных реальных проблем. Это наиболее распространенный уровень профессионализма, создающий ценности;

- системное понимание ("знаю, почему"): глубокое знание всей системы взаимоотношений, причин и следствий, лежащих в основе определенной дисциплины;

- личная мотивация творчества ("хочу знать, почему") охватывает волю, мотивацию и настроенность на успех.

Организации, воспитывающие в своих сотрудниках стремление к знанию ("хочу знать, почему"), преуспевают перед лицом быстро текущих изменений и обновляют свои познавательные знания, прикладное мастерство и понимание систем, с тем чтобы конкурировать на рынках продуктов и услуг. Развивая корпоративную память внутри организации, можно облегчить обмен знаниями, так как новшества, реализуемые в одном подразделении организации, становятся доступными другим отделам, если они сохраняются в памяти организации. Такая корпоративная память существует в трех разных формах: в человеческой памяти, на бумаге и в электронном виде. На этапе "Распределить" знания извлекаются из корпоративной памяти и становятся доступными для использования. В пределах же этапа "Применить" находятся и применяются необходимые знания при осуществлении заданий, решении проблем, принятии решений, поиске идей и обучении. Интегрированные системы "обеспечения деятельности" применяются во многих ведущих компаниях для существенного увеличения работоспособности и возможностей работающих со знанием. На этапе "Создать" выявляются новые знания с помощью многих средств, таких как наблюдение за клиентами, обратная связь от потребителя и ее анализ, причинный анализ, эталонное тестирование, лучшие практические примеры, опыт, полученный при модернизации бизнес-процессов и проектов по рационализации технологического процесса, исследования, экспериментирование, креативное мышление, автоматизированное получение знаний и разработка данных. Последний этап - это "Продать". В его рамках на основе интеллектуального капитала создаются новые продукты и услуги, которые могут быть реализованы вне предприятия. Прежде чем этот этап становится возможным, другие этапы должны достичь определенной фазы зрелости. Согласно Бекмэну [Beckman, 1998], ниже следует краткий перечень наиболее существенных свойств, на которые следует ориентироваться при выполнении работ каждого этапа: высокая эффективность, нацеленность на потребителя, усовершенствования и высшее качество, высокая гибкость и адаптация, высокий уровень профессионального опыта и знаний, высокая скорость обучения и инноваций, наличие инновационной системы на основе информационных технологий, самоуправляемость. Осуществляя функциюу правления знаниями, важно создавать условия для получения необходимых новых знаний. Среди используемых способов можно указать на три основных [Prusak, Cohen, 1997].

Покупка знаний.

В литературе называются следующие методы покупки знаний и опыта: наем на работу новых сотрудников, обладающих знаниями и опытом; образование партнерства с другой организацией; переход какой-либо функции из другой организации для постоянного функционирования в данной структуре.

Аренда знания.

Среди способов аренды знаний и мастерства можно назвать такие, как наем на работу консультантов; получение помощи от клиентов, поставщиков, потребителей, со стороны научных учреждений и профессиональных ассоциаций; привлечение других организаций на субконтрактных основах. Знания о потребителях повышают результативность отношений с ними, а знания, полученные совместно с потребителем, открывают дорогу для большего числа нововведений, продуктов и услуг более высокого качества.

Развитие знаний.

Можно указать на такие способы развития знаний и мастерства, как: отправка работников на учебу на стороне; разработка и предоставление обучающих программ внутри организации; приглашение инструкторов со стороны для обучения внутри организации; распространение уже имеющихся знаний внутри организации. Функция управления знаниями связана и с процессами кодификации. Цель кодификации, т. е. приведения знания в документальную или формализованную систему, - сделать так, чтобы локальные знания и зачастую замалчивающиеся знания стали понятными и доступными для широкого распространения. Важно учитывать, что знание - это сложная, гибкая и богатая по содержанию структура. Базы данных предприятия могут содержать структурированную информацию, характеризующую:- уникальные знания специалистов - "знания человеческого интеллекта";

- уникальную структурированную информацию, полученную с помощью экспертных систем - "знания искусственного интеллекта".

Под экспертной системой понимается программа, которая оперирует по заранее известному алгоритму информацией, представляющей знания эксперта в определенной предметной области, выраженная в форме, удобной для использования на компьютере, с целью выработки рекомендаций по решению задач или проблем, поставленных перед пользователем.

Лекция 2. «Управление информацией и знаниями»

Новые формы организации

Приобретение знаний, их хранение, распределение и преобразование в форму, удобную для внутрифирменного использования, предполагает формирование и осуществление на практике определенных организационных условий. В практической деятельности это уже нашло выражение в том, что вводятся штатные единицы директора по управлению знаниями, вице-президента по управлению интеллектуальным капиталом, менеджера по интеллектуальным активам, директора по обучению, формируются межфункциональные проектные группы в сфере управления знаниями. Существуют также брокеры знаний (сотрудники, которые могут находиться тут и там, интересоваться тем, что и как происходит). Они переносят идеи и воодушевляют тех, кто не может общаться с другими напрямую. Крупное обследование, проведенное ConferenceBoard и PricewaterHouse-Coopers и охватившее 158 корпораций, позволило определить, что $80\%$ компаний ввели систему "управления знаниями", $25\%$ компаний имеют должность главного менеджера по управлению знаниями, $53\%$ компаний имеют специальный аппарат и структуру, $46\%$ компаний имеют специальный бюджет, $6\%$ применяют общекорпоративные программы, $60\%$ собираются это делать в течение ближайших 5 лет. По данным MetaGroup, более $75\%$ из 2000 крупнейших компаний мира уже применяют методы и технологии управления знаниями. Непосредственный практический интерес представляет характер влияния новой функции на общекорпоративные организационные структуры. В последнее время в мировой практике отмечается распространение новой корпоративной модели, предусматривающей существенное расширение кооперирования среди конкурентов, поставщиков и потребителей. Эта модель меняет традиционные представления о границах фирмы. Профессиональные знания и умение каждого партнера позволяют создавать "лучшую во всем" организацию, в которой любая функция и процесс реализуются на мировом уровне. В результате обеспечивается и более высокая эффективность производства, создается обстановка взаимного доверия и взаимной ответственности. Партнерство здесь менее формально. Информационные сети устанавливают эффективные и быстродействующие связи между компаниями. Это - прямой путь к появлению в будущем структур, образующих так называемые горизонтальные корпорации.

Корпоративные системы, где функция управления знаниями объединяет не только сотрудников фирмы, но и партнеров, поставщиков, заказчиков и даже конкурентов, помогают реально налаживать партнерские отношения между компаниями. В перспективе можно предвидеть существенное расширение тенденций и другого рода - разделение крупной организации на малые самоуправляемые структуры. Так, крупный завод подразделяется на малые "целевые фабрики", которые производят небольшие партии разнообразных товаров или комплектующие для более сложной продукции. Точно так же большие организации, где работают служащие, подразделяются на малые офисы, которые предоставляют какие-то определенные услуги. Этот переход от крупномасштабных систем к малым автономным подразделениям минимизирует численность бюрократического аппарата, предполагает тесное взаимодействие между подразделениями и делает изменения более гибкими. Интеграция операций в единое целое осуществляется с помощью информационных систем. Компьютерно-интегрированное производство использует системы мощных персональных компьютеров для информационного обеспечения всех фаз деятельности - от проектных разработок до производства, управления запасами, распределения. В офисах локальные структуры или соединенные между собой коммуникационные системы позволяют людям "работать на расстоянии" при любом их местонахождении. Организация становится совокупностью отдельных гибких производственных систем, взаимодействующих и управляемых с помощью компьютеров. Информационно-аналитическая служба является обязательным атрибутом системы анализа и управления предприятием на основе технологий знаний, без которой такое управление не существует. В кадровый состав информационно-аналитического центра входят [Вебер, Данилов, Шифрин, 2003]:

- предметные аналитики по направлениям, которые по заданию руководителя подготавливают структурированную информацию для поддержки оперативного и стратегического принятия решений в относительно узкой предметной области, например, в сфере управления персоналом предприятия;

- системный аналитик (могут быть помощники), который по заданию руководителя подготавливает структурированную информацию для поддержки оперативного и стратегического принятия решений, которые требуют системного анализа ситуации во многих сферах деятельности предприятия, например, стратегии перехода на выпуск качественно нового изделия;

- технические специалисты, которые обеспечивают работоспособность телекоммуникационного и компьютерного оборудования, поддерживают базы данных, информационную безопасность и т. д.

Каждое подразделение управляется самостоятельной рабочей группой, которой предоставлен почти полный контроль - от проектирования продукции до ее производства, сбыта и оказания сервисных услуг. Компьютеризация обеспечивает необходимую гибкость компании, изготавливающей продукцию по заказу клиента для удовлетворения его индивидуальных требований. Указанные выше изменения открывают для организаций новые возможности географического расширения рынков и увеличения производственных линий. Гибкость и способность адаптироваться к изменениям становятся более важными факторами, чем постоянное стремление добиваться результатов любой ценой. С позиций производства и использования знаний принципиально важно постоянно уделять внимание формированию новаторских коллективов (команд). Цели и ресурсы для команд различаются по организациям. Ни одна модель не является идеальной формой организационной конструкции, и построение большей части организаций со временем может меняться. Усиливает свою популярность матричная организация в случаях, когда необходима координация использования знаний в сложной и нестабильной среде. Можно указать на сетевую организацию, для которой характерно гибкое, иногда временное взаимодействие между производителями, поставщиками и даже потребителями. Это динамичная структура, в которой основные компоненты могут быть смонтированы или размонтированы согласно изменившимся конкурентным условиям.

Существует несколько разных терминов для описания возникающей совсем уж новой организационной модели. Некоторые считают ее большой паутиной с главной паутиной в центре, работающей как централизованная организация. Этот центр связан с разными участниками, каждый из которых выполняет специализированную функцию и все взаимосвязаны друг с другом, что очень напоминает паука со своей паутиной. К числу наиболее значимых примеров комбинации многочисленных и разнообразных знаний, достижений в технике и технологиях относится так называемая виртуальная корпорация. Она используется для формирования временной сетевой структуры независимых организаций, связанных информационной технологией и объединяемых в разных сочетаниях для эффективного использования в стремительно меняющихся условиях. Деятельность по применению уже накопленных знаний и поступлению новой информации создает предпосылки формирования обучающейся организации. В условиях все возрастающей международной конкуренции, увеличения затрат на научные исследования, необходимости поддерживать научные и технические кадры и желания разделить риск, связанный с созданием и коммерциализацией технологии, компании объединяются в консорциумы, инновационные стратегические альянсы. Управление знаниями создает условия, при которых образование превращается в разновидность инвестиций, профессиональный опыт становится своего рода активами, а лояльность фирме - тем, чего должна добиться организация в отношениях с работником.

Управление рисками предприятия

верх

Лекция 1. «Приоритеты управления»

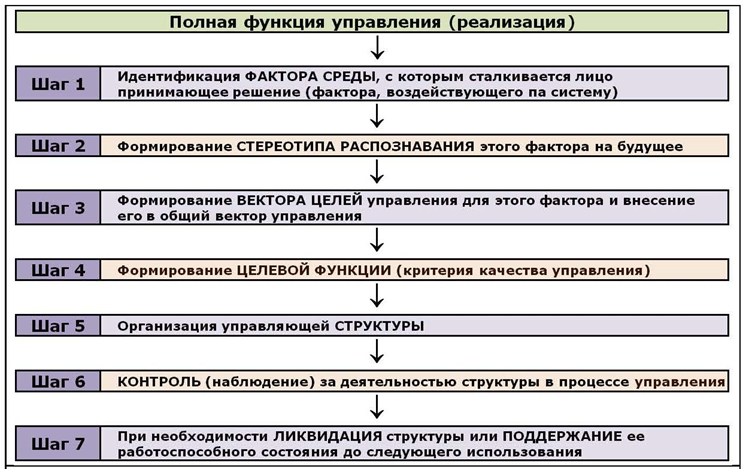

Программно-целевое управление — управление, ориентирующееся на достижение конкретного конечного результата в решении определенной проблемы, развитии той или иной отрасли или региона и в заранее установленные сроки. Основными принципами программно-целевого управления являются:

- ориентация на конечную цель,

- сквозное планирование объекта управления,

- принцип непрерывности.

- формулировка цели программы;

- декомпозиция (расчленение) цели на отдельные задачи и мероприятия — формирование дерева целей и задач и оценка его элементов;

- обоснование альтернативных направлений (средств) достижения целей программы;

- оптимизация распределения ресурсов между отдельными ветвями дерева целей и темпов финансирования;

- изменение приоритетности отдельных целей программы или средств их достижения;

- адаптация целевой части программы к изменяющимся внешним условиям.

С усложнением задач развития и совершенствования производства роль программно-целевого управления возрастает. Принципы программно-целевого управления, разработка и осуществление комплексных целевых программ находят все большее распространение на всех уровнях управления — народном хозяйстве в целом, отраслях и регионах, объединениях и предприятиях.

Лекция 2. «Методы прогнозирования рисков»

Методы прогнозирования рисков.

Прогноз — предсказание будущего с помощью научных методов, а также сам результат предсказания. Прогноз — это научно обоснованное суждение о возможных состояниях объекта в будущем и (или) об альтернативных путях и сроках их осуществления[1]. Прогнозист — это тот, кто составляет прогноз. Прогнозирование — это разработка прогноза; в узком значении— специальное научное исследование конкретных перспектив дальнейшего развития какого-либо процесса. Необходимость прогноза обусловлена желанием знать события будущего, что невозможно на $100\%$ в принципе, исходя из статистических, вероятностных, эмпирических, философских принципов. Точность любого прогноза обусловлена:

- объёмом истинных (верифицированных) исходных данных и периодом их сбора;

- объёмом неверифицированных исходных данных, периодом их сбора;

- свойствами системы, объекта, подвергающихся прогнозированию;

- методиками и подходами прогнозирования.

При возрастании совокупности факторов, влияющих на точность прогноза, он практически замещается рутинным расчётом с некоторой установившейся погрешностью. Прогнозы делятся (условно):

- по срокам: краткосрочные, среднесрочные, долгосрочные, дальнесрочные;

- по масштабу: частные, местные, региональные, отраслевые, страновые, мировые (глобальные).

- по ответственности (авторству): личные, на уровне предприятия (организации), на уровне государственных органов.

К основным методам прогнозирования относят:

- статистические методы;

- экспертные оценки (например,метод Дельфи);

- методы моделирования;

- интуитивные (то есть выполненные без применения технических средств, экспромтом, «в уме» специалистом, имеющим опыт ранее применяемых научных методов в данном типе прогнозов).

Прогнозное планирование: определение рисков и поиск возможностей.

Прогностика — научная дисциплина, изучающая общие принципы и методы прогнозирования развития объектов любой природы, закономерности процесса разработки прогнозов. Как наука прогностика сформировалась в 70—80-е годы ХХ столетия. Кроме понятия «прогностика», в литературе используют термин футурология. Как любая наука прогностика имеет набор своих терминов, употребляемых для обозначения определенных понятий. Определения понятий прогностики были зафиксированы в 1978 году. Прогноз — обоснованное суждение о возможном состоянии объекта в будущем или альтернативных путях и сроках достижения этих состояний. Прогнозирование — процесс разработки прогноза. Этап прогнозирования — часть процесса разработки прогнозов, характеризующаяся своими задачами, методами и результатами. Деление на этапы связано со спецификой построения систематизированного описания объекта прогнозирования, сбора данных, с построением модели, верификацией прогноза. Прием прогнозирования — одна или несколько математических или логических операций, направленных на получение конкретного результата в процессе разработки прогноза. В качестве приема могут выступать сглаживание динамического ряда, определение компетентности эксперта, вычисление средневзвешенного значения оценок экспертов и т.д. Модель прогнозирования — модель объекта прогнозирования, исследование которой позволяет получить информацию о возможных состояниях объекта прогнозирования в будущем и (или) путях и сроках их осуществления. Метод прогнозирования — способ исследования объекта прогнозирования, направленный на разработку прогноза. Методы прогнозирования являются основанием для методик прогнозирования. Методика прогнозирования — совокупность специальных правил и приемов (одного или нескольких методов) разработки прогнозов. Прогнозирующая система — система методов и средств их реализации, функционирующая в соответствии с основными принципами прогнозирования. Средствами реализации являются экспертная группа, совокупность программ ит.д. Прогнозирующие системы могут быть автоматизированными и неавтоматизированными.

Прогнозный вариант — один из прогнозов, составляющих группу возможных прогнозов. Объект прогнозирования — процесс, система, или явление, о состоянии которого даётся прогноз. Характеристика объекта прогнозирования — качественное или количественное отражение какого-либо свойства объекта прогнозирования. Переменная объекта прогнозирования — количественная характеристика объекта прогнозирования, которая является или принимается за изменяемую в течение периода основания и (или) периода упреждения прогноза. Сложность объекта прогнозирования — характеристика объекта прогнозирования, определяющая разнообразие его элементов, свойств и отношений. Период основания прогноза — промежуток времени, за который используют информацию для разработки прогноза. Этот промежуток времени называют также периодом предыстории. Период упреждения прогноза — промежуток времени, на который разрабатывается прогноз. Прогнозный горизонт — максимально возможный период упреждения прогноза заданной точности. Точность прогноза — оценка доверительного интервала прогноза для заданной вероятности его осуществления. Достоверность прогноза — оценка вероятности осуществления прогноза для заданного доверительного интервала.

Ошибка прогноза — апостериорная величина отклонения прогноза от действительного состояния объекта. Источник ошибки прогноза — фактор, способный привести к появлению ошибки прогноза. Различают источники регулярных и нерегулярных ошибок. Верификация прогноза — оценка достоверности и точности или обоснованности прогноза. Эксперт — квалифицированный специалист по конкретной проблеме, привлекаемый для вынесения оценки по поставленной задаче прогноза. При разработке социальных прогнозов в ряде случаев производится выявление мнения представителей различных групп населения, условно приравниваемых к экспертам. Компетентность эксперта — способность эксперта выносить на базе профессиональных знаний, интуиции и опыта достоверные суждения об объекте прогнозирования. Количественная мера компетентности эксперта называется коэффициентом компетентности. Экспертная группа — коллектив экспертов, сформированный по определенным правилам для решения поставленной задачи прогноза. Частным случаем экспертной группы выступает экспертная комиссия. Компетентность группы экспертов — способность экспертной группы выносить суждения об объекте прогнозирования, адекватные мнению генеральной совокупности экспертов. Компетентность экспертной группы определяется различными методиками. Экспертная оценка — суждение эксперта или экспертной группы относительно поставленной задачи прогноза. В первом случае используется термин «индивидуальная экспертная оценка», во втором— «коллективная экспертная оценка».

Статистические методы прогнозирования

Статистические методы прогнозирования — научная и учебная дисциплина, к основным задачам которой относятся:

- разработка, изучение и применение современных математико-статистических методов прогнозирования на основе объективных данных;

- развитие теории и практики вероятностно-статистического моделирования экспертных методов прогнозирования;

- методов прогнозирования в условиях риска и комбинированных методов прогнозирования с использованием совместно экономико-математических и эконометрических (как математико-статистических, так и экспертных) моделей.

Научной базой статистических методов прогнозирования является прикладная статистика и теория принятия решений. Простейшие методы восстановления используемых для прогнозирования зависимостей исходят из заданного временного ряда, т.е. функции, определённой в конечном числе точек на оси времени. Временной ряд при этом часто рассматривается в рамках той или иной вероятностной модели, вводятся другие факторы (независимые переменные), помимо времени, например, объем денежной массы. Временной ряд может быть многомерным. Основные решаемые задачи — интерполяция и экстраполяция. Метод наименьших квадратов в простейшем случае (линейная функция от одного фактора) был разработан К.Гауссом в 1794—1795гг. Могут оказаться полезными предварительные преобразования переменных, например, логарифмирование. Наиболее часто используется метод наименьших квадратов при нескольких факторах. Метод наименьших модулей, сплайны и другие методы экстраполяции применяются реже, хотя их статистические свойства зачастую лучше. Оценивание точности прогноза (в частности, с помощью доверительных интервалов) — необходимая часть процедуры прогнозирования. Обычно используют вероятностно-статистические модели восстановления зависимости, например, строят наилучший прогноз по методу максимального правдоподобия. Разработаны параметрические (обычно на основе модели нормальных ошибок) и непараметрические оценки точности прогноза и доверительные границы для него (на основе Центральной Предельной Теоремы теории вероятностей). Применяются также эвристические приемы, не основанные на вероятностно-статистической теории, например, метод скользящих средних. Многомерная регрессия, в том числе с использованием непараметрических оценок плотности распределения — основной на настоящий момент статистический аппарат прогнозирования. Нереалистическое предположение о нормальности погрешностей измерений и отклонений от линии (поверхности) регрессии использовать не обязательно; однако для отказа от предположения нормальности необходимо опереться на иной математический аппарат, основанный на многомерной Центральной Предельной Теореме теории вероятностей, технологии линеаризации и наследования сходимости. Он позволяет проводить точечное и интервальное оценивание параметров, проверять значимость их отличия от 0 в непараметрической постановке, строить доверительные границы для прогноза.

Весьма важна проблема проверки адекватности модели, а также проблема отбора факторов. Априорный список факторов, оказывающих влияние на отклик, обычно весьма обширен, желательно его сократить, и крупное направление современных исследований посвящено методам отбора «информативного множества признаков». Однако эта проблема пока еще окончательно не решена. Проявляются необычные эффекты. Так, установлено, что обычно используемые оценки степени полинома имеют в асимптотике геометрическое распределение. Перспективны непараметрические методы оценивания плотности вероятности и их применения для восстановления регрессионной зависимости произвольного вида. Наиболее общие результаты в этой области получены с помощью подходов статистики нечисловых данных. К современным статистическим методам прогнозирования относятся также модели экспоненциального сглаживания, авторегрессии со скользящей средней, системы эконометрических уравнений, основанные как на параметрических, так и на непараметрических подходах. Для установления возможности применения асимптотических результатов при конечных (т.н. «малых») объемах выборок полезны компьютерные статистические технологии. Они позволяют также строить различные имитационные модели. Отметим полезность методов размножения данных (бутстреп-методов). Системы прогнозирования с интенсивным использованием компьютеров объединяют различные методы прогнозирования в рамках единого автоматизированного рабочего места прогнозиста. Прогнозирование на основе данных, имеющих нечисловую природу, в частности, прогнозирование качественных признаков основано на результатах статистики нечисловых данных. Весьма перспективными для прогнозирования представляются регрессионный анализ на основе интервальных данных, включающий, в частности, определение и расчет нотны и рационального объема выборки, а также регрессионный анализ нечетких данных. Общая постановка регрессионного анализа в рамках статистики нечисловых данных и её частные случаи — дисперсионный анализ и дискриминантный анализ (распознавание образов с учителем), давая единый подход к формально различным методам, полезна при программной реализации современных статистических методов прогнозирования.

Основными процедурами обработки прогностических экспертных оценок являются проверка согласованности, кластер-анализ и нахождение группового мнения. Проверка согласованности мнений экспертов, выраженных ранжировками, проводится с помощью коэффициентов ранговой корреляции Кендалла и Спирмена, коэффициента ранговой конкордации Кендалла и Бэбингтона Смита. Используются параметрические модели парных сравнений — Терстоуна, Бредли-Терри-Льюса — и непараметрические модели теории люсианов. Полезна процедура согласования ранжировок и классификаций путем построения согласующих бинарных отношений. При отсутствии согласованности разбиение мнений экспертов на группы сходных между собой проводят методом ближайшего соседа или другими методами кластерного анализа (автоматического построения классификаций, распознавания образов без учителя). Классификация люсианов осуществляется на основе вероятностно-статистической модели. Используют различные методы построения итогового мнения комиссии экспертов. Своей простотой выделяются методы средних арифметических и медиан рангов. Компьютерное моделирование позволило установить ряд свойств медианы Кемени, часто рекомендуемой для использования в качестве итогового (обобщенного, среднего) мнения комиссии экспертов. Интерпретация закона больших чисел для нечисловых данных в терминах теории экспертного опроса такова: итоговое мнение устойчиво, то есть мало меняется при изменении состава экспертной комиссии, и при росте числа экспертов приближается к «истине». При этом предполагается, что ответы экспертов можно рассматривать как результаты измерений с ошибками, все они — независимые одинаково распределенные случайные элементы, вероятность принятия определенного значения убывает по мере удаления от некоторого центра — «истины», а общее число экспертов достаточно велико.

Многочисленны примеры ситуаций, связанных с социальными, технологическими, экономическими, политическими, экологическими и другими рисками. Именно в таких ситуациях обычно и необходимо прогнозирование. Известны различные виды критериев, используемых в теории принятия решений в условиях неопределенности (риска). Из-за противоречивости решений, получаемых по различным критериям, очевидна необходимость применения оценок экспертов. В конкретных задачах прогнозирования необходимо провести классификацию рисков, поставить задачу оценивания конкретного риска, провести структуризацию риска, в частности, построить деревья причин (в другой терминологии, деревья отказов) и деревья последствий (деревья событий). Центральной задачей является построение групповых и обобщенных показателей, например, показателей конкурентоспособности и качества. Риски необходимо учитывать при прогнозировании экономических последствий принимаемых решений, поведения потребителей и конкурентного окружения, внешнеэкономических условий и макроэкономического развития России, экологического состояния окружающей среды, безопасности технологий, экологической опасности промышленных и иных объектов. Современные компьютерные технологии прогнозирования основаны на интерактивных статистических методах прогнозирования с использованием баз эконометрических данных, имитационных (в том числе на основе применения метода статистических испытаний) и экономико-математических динамических моделей, сочетающих экспертные, математико-статистические и моделирующие блоки.

Основные виды прогнозов

- Технологический прогноз

- Экономический прогноз

- Прогноз объема продаж (спроса)

- Прогнозирование развития конкуренции

- Социальное прогнозирование

- Криминологический прогноз

- Педагогическое прогнозирование

Относится к уровню технологического развития в прогнозируемой сфере, помогая проанализировать будущие веяния технологий.

Анализ будущего состояния экономических факторов, влияющих на развитие деятельности организации.

Прогнозирование факторов, влияющих на продажи продукции (спрос на неё).

Предсказание возможных изменений и дальнейшей стратегии деятельности конкурентов

Прогноз изменения социальных установок людей, а также настроения общества в целом.

Педагогическое прогнозирование оперирует педагогическими процессами, явлениями или направлено на предсказание результатов поведения, развития педагогической системы в целом или отдельных её частей. Примерами педагогических процессов могут быть процессы формирования, развития, становление, воспитание, обучение, самосовершенствование, самообучение, профессиональной подготовки и т.д.

Приложения (компьютерные) для прогнозирования

Для прогнозирования по временному ряду обычно используют компьютерные программы. Это позволяет автоматизировать большую часть операций при построении прогноза, а также позволяет избежать ошибок, связанных с вводом данных и построением моделей. Такие приложения могут быть как локальными (для использования на одном компьютере), так и интернет-приложениями (доступными в виде веб-сайта, например). В качестве локальных приложений следует выделить такие программы как: R, SPSS, Statistica, ForecastPro, ForecastExpert. Развитие общественного производства приводит к тому, что сфера возникновения риска постоянно увеличивается, и. как следствие этого, растет размер возможных отрицательных последствий. Поэтому вопросы, связанные с методикой анализа риска, управления риском и прогнозирование, становятся особенно актуальными. Чтобы успешно управлять рисками нужно уметь их анализировать и прогнозировать. Для решения задачи прогнозирования рисков можно использовать все известные методы статистики и экономики, которые позволяют оценить параметры объекта вперед на некоторый интервал времени. Специфические особенности методов прогнозирования риска часто заключаются в значительной доле неопределенности, которая обусловлена внутренними свойствами объектов и неполнотой известных о них сведений.

Модели оценки и прогнозирования рисков

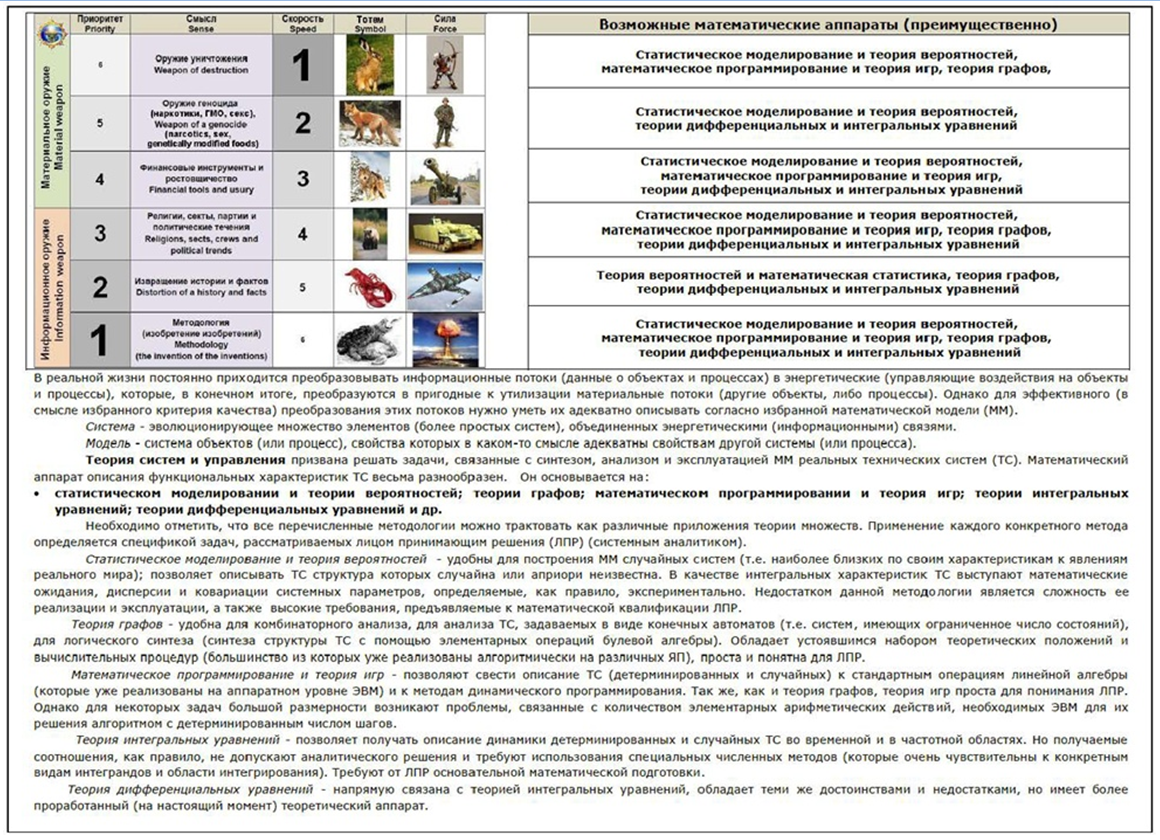

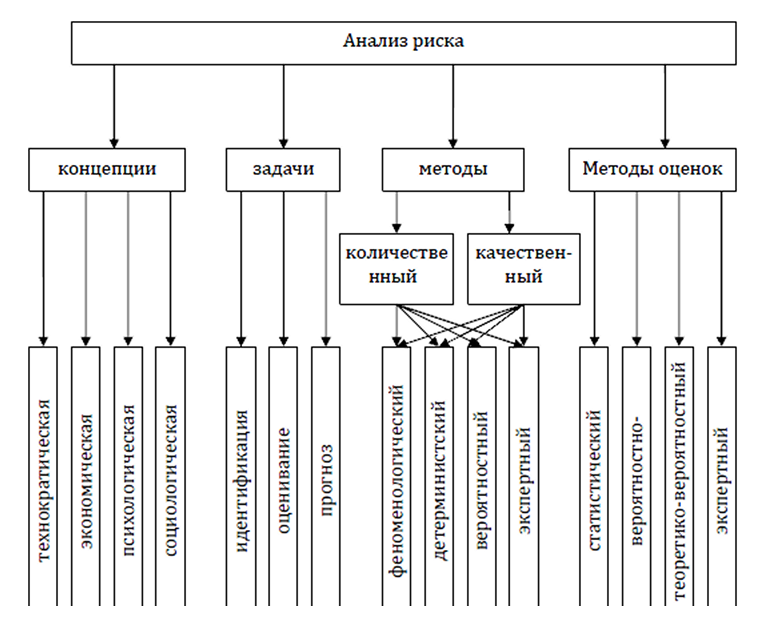

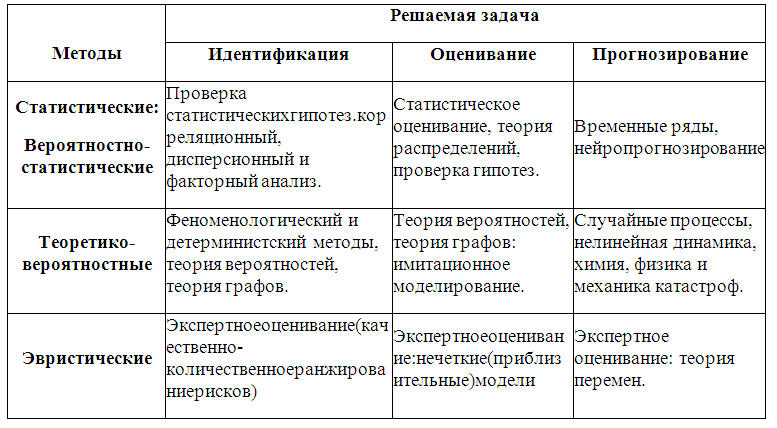

Очевидно, что для решения задач прогнозирования необходимо достаточно полно и обстоятельно проанализировать процесс в прошлом. Основные задачи, которые обычно ставятся при анализе риска, это выявление опасности и сравнительная количественная оценка этой опасности для различных видов риска. Эта задачи включают вопросы идентификации риска, сравнительной оценки риска с максимально допустимой и прогнозирование. Поскольку прогнозирование главным образом базируется на изучении тенденции его проявления, достоверность прогноза в сильной степени зависит от достоверности и значимости тенденции изменения показателей риска во времени. Источники такой информации подразделяются на внешние и внутренние. Основными в таких задачах являются статистические данные об изучаемом объекте, полученные из внутренних источников. В них отражаются особенности функционирования и развития объекта. Прогноз обычно основывается на предположении, что тенденция, установившаяся в прошлом, сохранится и в будущем, т.е. следует упитывать, что прогнозирование имеет дело с установившимися процессами. Кроме того следует иметь в виду, что в размеры статистических показателей, которые с течение времени изменяются, нужно вносить поправки. Например, исключать влияние инфляционных процессов. В тех задачах, где показателей внутренней статистики оказывается недостаточно для анализа и прогноза риска они могут быть дополнены сведениями из внешних источников информации. Например, сведениями . полученными в результате анализа деятельности конкурентов или сведениями об авариях и различного рода катастрофах. От правильной постановки, организации и решения задачи анализа риска в значительной степени зависит насколько эффективными будут дальнейшие исследования. На рисунке 1 представлена схема основных методов, которые используются вразного рода задачах анализа риска.

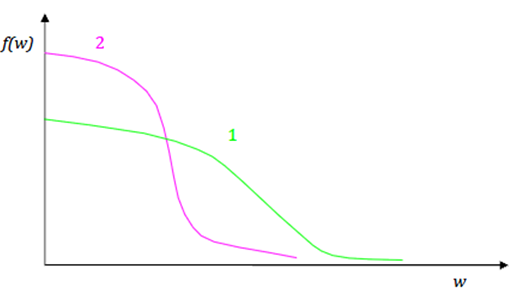

Несмотря на их многообразие на самом деле задачи и методы оценки риска достаточно тесно связаны между собой. Наиболее перспективным в настоящий момент можно считать вероятностный метод, который позволяет оценивать не только вероятность возникновения негативных событий, но и относительную вероятность развития того или иного направления. Основные трудности, которые ограничивают возможности вероятностного анатиза. связаны с недостаточностью сведений по функциям распределения параметров. Некоторые математические методы и модели, которые используются в задачах изучения рисков, приведены в таблице 1. В большинстве практических задач статистический метод оценки и прогнозирования показателей риска в разных ситуациях может быть сведен к пуассоновскому потоку негативных событий или к биномиальному распределению. Но следует иметь в виду,что для достижения требуемой точности показателей, этот метод требует наличия значительного объема достоверных данных, которые не всегда имеются. Особенно в тех случаях, когда речь идет о показателях риска достаточно редких, но опасных событий. Если собрана необходимая информация о распределении ущерба от некоторой опасности для изучаемого объекта в случае ее реализации $f(w)$ долю катастрофических ситуаций ($КС$) от общего числа негативных событий ($НС$)можно найти :

$q=\int_{КС}^{x}f(w)dw$

В результате этого имеем оценки статистических вероятностей (частот) разного рода чрезвычайных ситуаций. Например, можно оценить долю риска, приводящего к катастрофам.

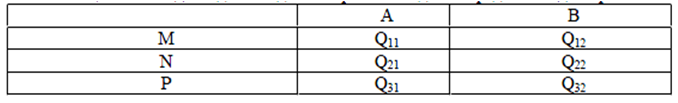

Если известны статистические частоты (вероятности) разного рода чрезвычайных ситуаций (известна доля профессионального риска, связанная, например, с каким-то увечьем), тогда можно поставить задачу об оценке максимального (или минимального) значения доли риска в том случае, если реализованы некоторые предупредительные меры. Для этого можно построить простую модель из теории стратегических игр. Пусть известны статистические вероятности риска (дата риска) в предположении, что реализованы:

- предупредительные меры $М$ для случая сценария $А$ или $В$:

- предупредительные меры $N$ для случая сценария $А$ или $В$:

- никаких мер не принимают $Р$ для случая сценария $А$ или $В$.

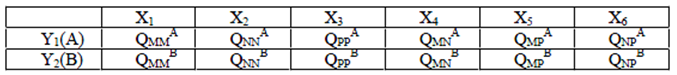

Представим исходные данные в табличной форме (табл.2).

Реализация предупредительных мер снижает опасность риска. Графическое представление распределения ущерба до и после реализации предупредительных мер позволяет наглядно представить особенности тех или иных рисков и повести сравнительный анализ реализованных предупредительных мер. На графиках (рис.2) представлены эскизы графиков распределения ущерба до (кривая 1) и после (кривая 2) реализации предупредительных мер. Таким образом, если известна информация о распределении ущерба, можно поставить задачу об оценке максимального значения частоты риска в тех случаях, когда реализованы некоторые предупредительные меры. Для такого рода оценочного значения можно попробовать использовать простую модель из теории стратегических игр. Здесь, например. $\frac {Q}{i}$- доля риска для случая развития сценария $А$ если реализованы предупредительные меры $N$. Зная значения этих статистических вероятностей.оценим максимальную вероятность доли риска для стратегий, если активизированы предупредительные меры $М$ или $N$ или продолжать не предпринимать никаких мер. Тогда, согласно теории вероятности.

Обозначим: $X_i$- значение (дата) вероятности риска, a $y_j$-доли реализации предупредительных мер в выбранной стратегии. Сведем результаты вычислений возможных статистических вероятностей риска в таблицу 3. Очевидно, что

$$ \begin{align} x_1+x_2+x_3+x_4+ & x_5+x_6= 1 \\ &y_1+y_2 = 1 \\ \end{align} $$

Нужно найти доли предупредительных мер.дающие оптимальные результаты. Обозначим $G$- минимальную возможную долю риска. Очевидно, что должны быть выполнены следующие условия:

$$ \begin{align} Y_1Q_{mm}^A + Y_2Q_{mm}^B ≤ G\\ Y_1Q_{nn}^A + Y_2Q_{nn}^B ≤ G \\ Y_1Q_{pp}^A + Y_2Q_{pp}^B ≤ G \\ Y_1Q_{mn}^A + Y_2Q_{mn}^B ≤ G \\ Y_1Q_{mp}^A + Y_2Q_{mp}^B ≤ G \\ Y_1Q_{np}^A + Y_2Q_{np}^B ≤ G \\ \end{align} $$

Такая задача может быть решена графически. На плоскости $OY_1Y_2$ нужно построить область возможных решений, которая в общем случае представляет собой многоугольник (границами области являются прямые линии). Минимальное значение возможной вероятности ущерба от риска находится в одной из его вершин. Этот минимум всегда существует. В теории стратегических игр доказана теорема Неймана о существовании смешанной оптимальной стратегии устойчивости н безопасности (невозможности для каждого из игроков отклонится от своих оптимальных стратегий без увеличения риска).

Экономическая безопасность

верх

Лекция 1. «Предпринимательская деятельность как объект ЭИБ»

Криминальная конкуренция может быть определена как участие в той или иной форме социальных организаций и физических лиц в соперничестве с экономическими субъектами, направленное на получение сверхприбыли, а также на достижение иных целей и получение односторонних преимуществ в различных сферах жизни личности, общества и государства с использованием запрещенных законом методов и средств деятельности. Существующие понятия недобросовестной конкуренции, хищнической конкуренции, а также внеэкономической конкуренции позволяют обозначить явления подобного рода лишь частично. Дело в том, что субъекты недобросовестной конкуренции, равно как и хищнической конкуренции, действуют исключительно в сфере экономики, средства и методы ее также сугубо экономические. Под недобросовестной конкуренцией понимают методы конкурентной борьбы, связанные с нарушением принятых на рынке норм и правил конкуренции. Сюда относятся, в частности, демпинг, злоупотребление господствующим положением на рынке, ложная информация и реклама, копирование (имитация) продукции производимой конкурентом, нарушение качества, стандартов и условий поставок товаров и услуг, создание тайных картелей, тайный сговор на торгах, фиктивный экспорт, обман потребителей, переманивание специалистов, махинации с деловой отчетностью и др. Недобросовестная конкуренция при благоприятных для этого условиях плавно перерастает в криминальную конкуренция, создает для этого своего рода питательную среду.

Обеспечение нормальной производственно-хозяйственной деятельности предприятий промышленности является важнейшим аспектом обеспечения экономической безопасности отрасли промышленности и региона в целом и, следовательно, процесс обеспечения экономической безопасности промышленности субъекта Федерации (региона)нам представляется,как совокупность мероприятий по обеспечению уровня платежеспособности промышленных предприятий, ликвидности их оборотных средств, повышению качества планирования и осуществления финансово-хозяйственной деятельности предприятий по всем направлениям стратегического и оперативного планирования, и управления,в том числе в вопросах технологического, информационного и кадрового потенциалов, с целью максимализации прибыли и повышения уровня рентабельности бизнеса, что, в конечном итоге, является непременным условием роста ВРП республики в целом. Ряд авторов отмечают в своих работах и исследованиях, что единства взглядов, на проблемы экономической безопасности промышленных предприятий, не существует. Однако, на наш взгляд, при современном уровне исследованности проблемы, выработка общих принципов (модели) организации обеспечения экономической безопасности промышленных предприятий не только возможна, но и объективно необходима. Это обусловлено тем, что благоприятное состояние экономической безопасности отдельных промышленных предприятий, в первую очередь крупнейших,градообразующих,по месту дислокации,является финансовым фундаментом экономической безопасности промышленности региона в целом. Обеспечение экономической безопасности промышленных предприятий необходимо рассматривать как процесс прогнозирования и предотвращения всесторонних ущербов от негативных воздействий на их экономическую безопасность по различным аспектам финансово-хозяйственной деятельности. Эффективный результат работы промышленных предприятий по обеспечению доходности и устойчивости бизнеса, может быть, достигнут именно за счет прогнозирования и своевременного предотвращения ущербов, как очевидно представляющих угрозу экономической безопасности, так и потенциально вероятных. Промышленные предприятия, составляющие промышленный комплекс региона, действующие в условиях рыночной экономики, представляют собой, как правило,сложный,инженерно-технический комплекс,который может выступать в качестве объекта злонамеренных действий, а в сложившихся современных условиях и терроризма,притязаний криминальных структур, недобросовестных конкурентов и т. д. Промышленные предприятия так же являются собственниками технической и коммерческой информации, интеллектуальной собственности, торговой марки, несанкционированное использование которых несет в себе ущерб финансовому положению конкретного промышленного предприятия, что не замедлит сказаться на той или иной составляющей экономической безопасности промышленности региона в целом.

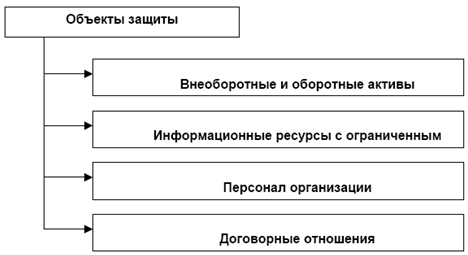

При рассмотрении вопросов экономической безопасности промышленных предприятий нельзя игнорировать или в какой-то мере принижать социальную значимость сохранения жизни и здоровья персонала.его материального благополучия. Исходя из этого, объекты защиты исходя из предлагаемой нами модели обеспечения экономической безопасности конкретных промышленных предприятий, могут быть представлены следующим образом. (Рис. 1) В процессе обеспечения экономической безопасности промышленных предприятий мы выделяем основные объекты,подлежащие рассмотрению в качестве источников финансового благополучия предприятий. В зависимости от состояния и степени защищенности от различного рода угроз экономической безопасности, приведенные объекты оказывают непосредственное влияние на финансовое благосостояние промышленных предприятий, что, в свою очередь,влияет наb отдельные индикаторы состояния экономической безопасности промышленности региона в целом.

Информационное обеспечение включает в себя получение сведений необходимых для решения задач обеспечивающих эффективное функционирование системы. Кадровое обеспечение, оно включает в себя: подбор кадров соответствующей квалификации, повышение квалификации персонала организации,обеспечение системы стимулирования менеджмента и может рассматриваться как отдельный элемент экономической безопасности промышленных предприятий и, в отдельных случаях как составная часть организации деятельности. Техническое обеспечение, включает в себя широкое использование технических средств различного назначения, обеспечивающих реализацию мероприятий по обеспечению экономической безопасности и обеспечение контроля за их исполнением. В целом модель экономической безопасности промышленных предприятий, на наш взгляд, должна представлять собой основные принципы и направления реализации мероприятий на различных уровнях производственной и коммерческой деятельности. Имеющийся, в данной сфере деятельности опыт,исследования которого приводят в своих работах различные авторы,показывает, что реализация задачи возможна только при условии организованной деятельности не только администрации, но и всего персонала,привлекаемых экспертов и специалистов, основанный на принципах законности, соблюдения баланса интересов личности, предприятия и государства, взаимной ответственности персонала и руководства, взаимодействия с региональными и федеральными структурами, обеспечивающими реализацию Концепции национальной безопасности. Обеспечение экономической безопасности промышленных предприятий, на наш взгляд, не позволяет,по своей сути,сводить данную работу лишь к организации и проведению отдельных мероприятий, а должно представлять собой непрерывный,целенаправленный процесс требующий:

- постоянного прогнозирования возможных угроз;

- обоснования и реализации эффективных форм и методов создания, совершенствования и развития системы экономической безопасности предприятий;

- непрерывного контроля и управления системой;

- комплексного, эффективного использования имеющихся средств защиты всех элементов производственно-хозяйственной системы;

- соответствующего требованиям уровня профессиональной подготовки персонала промышленных предприятий.

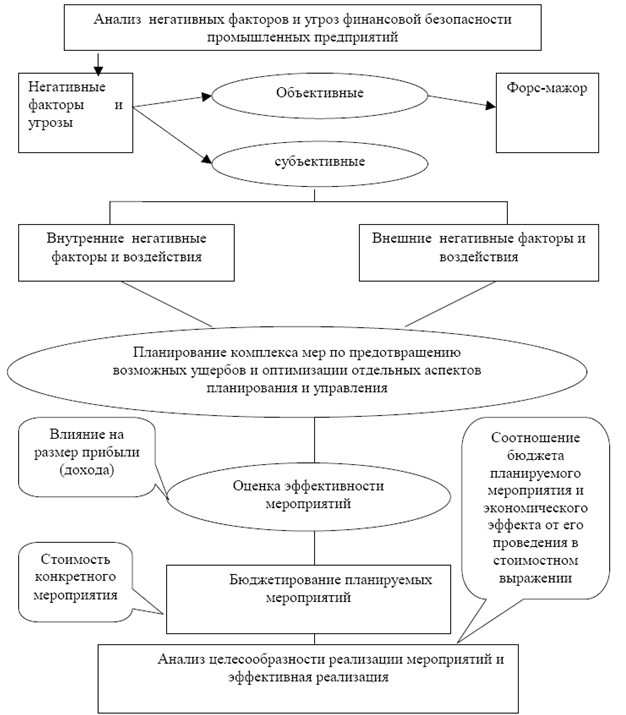

Наибольшая эффективность действующей системы обеспечения экономической безопасности промышленных предприятий и в первую очередь безопасности финансовых ресурсов может быть достигнута, на наш взгляд при условии объединения в единый,целостный механизм средств, методов и средств, которые в совокупности в состоянии обеспечить безопасность, сохранить и эффективно использовать финансовые, материальные и информационные ресурсы. Процесс обеспечения безопасности финансовых ресурсов рядом авторов определяется как совокупность работ по обеспечению максимально высокого уровня платежеспособности предприятия, повышению качества планирования и осуществления финансово-хозяйственной деятельности промышленного предприятия по всем направлениям деятельности. Нами, процесс обеспечения финансовой безопасности организации рассматривается как процесс предотвращения всевозможных ущербов от негативных, как внешних, так и внутренних, воздействий и оптимизации отдельных аспектов управления финансово-хозяйственной деятельностью и планирования. (Рис. 3)

Коммерческая тайна — режим конфиденциальности информации, позволяющий её обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ, услуг или получить иную коммерческую выгоду. Под режимом конфиденциальности информации понимается введение и поддержание особых мер по защите информации. Также под коммерческой тайной могут подразумевать саму информацию, которая составляет коммерческую тайну, то есть, научно-техническую, технологическую, производственную, финансово-экономическую или иную информацию, в том числе составляющую секреты производства (ноу-хау), которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности её третьим лицам, к которой нет свободного доступа на законном основании и в отношении которой обладателем такой информации введён режим коммерческой тайны. Обладатель информации имеет право отнести её к коммерческой тайне, если эта информация отвечает вышеуказанным критериям и не входит в перечень информации, которая не может составлять коммерческую тайну (ст.5 закона «О коммерческой тайне»). Чтобы информация получила статус коммерческой тайны, её обладатель должен исполнить установленные процедуры (составление перечня, нанесение грифа и некоторые другие). После получения статуса коммерческой тайны информация начинает охраняться законом. Разглашение информации, составляющей коммерческую тайну – действие или бездействие, в результате которых информация, составляющая коммерческую тайну, в любой возможной форме (устной, письменной, иной форме, в том числе с использованием технических средств) становится известной третьим лицам без согласия обладателя такой информации либо вопреки трудовому или гражданско-правовому договору. За разглашение (умышленное или неосторожное), а также за незаконное использование информации, составляющей коммерческую тайну, предусмотрена ответственность — дисциплинарная, гражданско-правовая, административная, уголовная и материальная. Материальная ответственность наступает независимо от других форм ответственности. Доктрина информационной безопасности РФ — совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации. Доктрина информационной безопасности Российской Федерации была утверждена 9 сентября 2000 года Президентом Российской Федерации В.В. Путиным.

Понятие информационной безопасности в доктрине

Информационная безопасность - это состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества и государства. Составляющие национальных интересов РФ в информационной сфере в доктрине:

- Обязательное соблюдение конституционных прав и свобод человека в области получения информации и пользования ею.

- Информационное обеспечение государственной политики РФ(доведение до граждан РФ и международной общественности о государственной политике РФ, официальной позиции по значимым событиям в России и в мире) с доступом граждан к открытым государственным ресурсам.

- Развитие современных ИТ отечественной индустрии (средств информатизации, телекоммуникации и связи). Обеспечение ИТ внутреннего рынка России и выход на мировые рынки.

- Защита информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем.

Виды угроз информационной безопасности РФ в доктрине:

- Угрозы, направленные на конституционные права и свободы человека в области информационной деятельности.

- Угрозы информационному обеспечению государственной политики РФ.

- Угроза развитию современных ИТ отечественной индустрии, а также выходу на внутренний и мировой рынок.

- Угрозы безопасности информационных и телекоммуникационных средств и систем.

Методы обеспечения информационной безопасности РФ в доктрине:

- Правовые методы

- Разработка нормативных правовых актов, регламентирующих отношения в сфере ИТ

- разработка нормативных методических документов отвечающим по вопросам информационной безопасности РФ

- Организационно-технические методы

- создание системы информационной безопасности РФ и её совершенствование

- привлечение лиц к ответственности, совершивших преступления в этой сфере

- создание систем и средств для предотвращения несанкционированного доступа к обрабатываемой информации

- выявление средств и устройств, представляющих опасность для нормального функционирования систем - предотвращение перехвата информации с применением средств криптографической защиты как при передаче информации, так и при её хранении

- контроль за выполнением требований по защите информации

- контроль за действиями персонала, имеющих доступ к информации, подготовка кадров в области обеспечения информационной безопасности РФ

- создание системы мониторинга информационной безопасности РФ

- Экономические методы

- разработка программ обеспечения информационной безопасности и их финансирование

- финансирование работ, связанных с обеспечением информационной безопасности РФ

- Доктрина служит основой для

- формирования государственной политики в области обеспечения информационной безопасности Российской Федерации;

- подготовки предложений по совершенствованию правового, методического, научно-технического и организационного обеспечения информационной безопасности Российской Федерации;

- разработки целевых программ обеспечения информационной безопасности Российской Федерации.

Доктрина развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере.

Доктрина информационной безопасности Российской Федерации представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации. Она относится к нормативно-методическим документам. Под информационной безопасностью Российской Федерации понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. Интересы личности в информационной сфере заключаются в реализации конституционных прав человека и гражданина на доступ к информации, на использование информации в интересах осуществления не запрещенной законом деятельности, физического, духовного и интеллектуального развития, а также в защите информации, обеспечивающей личную безопасность. Первая составляющая национальных интересов Российской Федерации в информационной сфере включает в себя соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею, обеспечение духовного обновления России, сохранение и укрепление нравственных ценностей общества, традиций патриотизма и гуманизма, культурного и научного потенциала страны. Вторая составляющая национальных интересов Российской Федерации в информационной сфере включает в себя информационное обеспечение государственной политики Российской Федерации, связанное с доведением до российской и международной общественности достоверной информации о государственной политике Российской Федерации, ее официальной позиции по социально значимым событиям российской и международной жизни, с обеспечением доступа граждан к открытым государственным информационным ресурсам. Третья составляющая национальных интересов Российской Федерации в информационной сфере включает в себя развитие современных информационных технологий, отечественной индустрии информации, в том числе индустрии средств информатизации, телекоммуникации и связи, обеспечение потребностей внутреннего рынка ее продукцией и выход этой продукции на мировой рынок, а также обеспечение накопления, сохранности и эффективного использования отечественных информационных ресурсов. В современных условиях только на этой основе можно решать проблемы создания наукоемких технологий, технологического перевооружения промышленности, приумножения достижений отечественной науки и техники. Россия должна занять достойное место среди мировых лидеров микроэлектронной и компьютерной промышленности. Четвертая составляющая национальных интересов Российской Федерации в информационной сфере включает в себя защиту информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развернутых, так и создаваемых на территории России. Виды угроз ИБ РФ:

- угрозы конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России;

- угрозы информационному обеспечению государственной политики Российской Федерации;

- угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в ее продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов;

- угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России.

К внешним источникам угроз ИБ РФ относятся:

- деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная против интересов Российской Федерации в информационной сфере;

- стремление ряда стран к доминированию и ущемлению интересов России в мировом информационном пространстве, вытеснению ее с внешнего и внутреннего информационных рынков;

- обострение международной конкуренции за обладание информационными технологиями и ресурсами;

- деятельность международных террористических организаций;

- увеличение технологического отрыва ведущих держав мира и наращивание их возможностей по противодействию созданию конкурентоспособных российских информационных технологий;

- деятельность космических, воздушных, морских и наземных технических и иных средств (видов) разведки иностранных государств;

- разработка рядом государств концепций информационных войн, предусматривающих создание средств опасного воздействия на информационные сферы других стран мира, нарушение нормального функционирования информационных и телекоммуникационных систем, сохранности информационных ресурсов, получение несанкционированного доступа к ним.

К внутренним источникам относятся:

- критическое состояние отечественных отраслей промышленности;

- неблагоприятная криминогенная обстановка, сопровождающаяся тенденциями сращивания государственных и криминальных структур в информационной сфере, получения криминальными структурами доступа к конфиденциальной информации, усиления влияния организованной преступности на жизнь общества, снижения степени защищенности законных интересов граждан, общества и государства в информационной сфере;

- недостаточная координация деятельности федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации по формированию и реализации единой государственной политики в области обеспечения информационной безопасности Российской Федерации;

- недостаточная разработанность нормативной правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика;

- неразвитость институтов гражданского общества и недостаточный государственный контроль за развитием информационного рынка России;

- недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации;

- недостаточная экономическая мощь государства;

- снижение эффективности системы образования и воспитания, недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности;

- недостаточная активность федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации в информировании общества о своей деятельности, в разъяснении принимаемых решений, в формировании открытых государственных ресурсов и развитии системы доступа к ним граждан;

- отставание России от ведущих стран мира по уровню информатизации федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации и органов местного самоуправления, кредитно-финансовой сферы, промышленности, сельского хозяйства, образования, здравоохранения, сферы услуг и быта граждан.

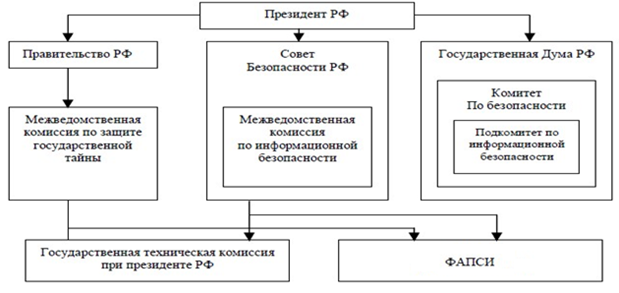

За последние годы в Российской Федерации реализован комплекс мер по совершенствованию обеспечения ее информационной безопасности. Начато формирование базы правового обеспечения информационной безопасности. Приняты Закон Российской Федерации "О государственной тайне", Основы законодательства Российской Федерации об Архивном фонде Российской Федерации и архивах, федеральные законы "Об информации, информатизации и защите информации", "Об участии в международном информационном обмене", ряд других законов, развернута работа по созданию механизмов их реализации, подготовке законопроектов, регламентирующих общественные отношения в информационной сфере. Общие методы обеспечения информационной безопасности Российской Федерации разделяются на правовые, организационно-технические и экономические.

Закон "Об информации, информационных технологиях и о защите информации"

Закон регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу, производство и распространение информации;

- применении информационных технологий;

- обеспечении защиты информации.

Не распространяются на отношения, возникающие при правовой охране результатов интеллектуальной деятельности и приравненных к ним средств индивидуализации.

Информационная система - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств; Информационные технологии - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов; Обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам; Конфиденциальность информации - обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя.

Правовое регулирование отношений, возникающих в сфере информации, информационных технологий и защиты информации, основывается на следующих принципах:

- свобода поиска, получения, передачи, производства и распространения информации любым законным способом;

- установление ограничений доступа к информации только федеральными законами;

- открытость информации о деятельности государственных органов и органов местного самоуправления и свободный доступ к такой информации, кроме случаев, установленных федеральными законами;

- равноправие языков народов Российской Федерации при создании информационных систем и их эксплуатации;

- обеспечение безопасности Российской Федерации при создании информационных систем, их эксплуатации и защите содержащейся в них информации;

- достоверность информации и своевременность ее предоставления;

- неприкосновенность частной жизни, недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия;

- недопустимость установления нормативными правовыми актами каких-либо преимуществ применения одних информационных технологий перед другими, если только обязательность применения определенных информационных технологий для создания и эксплуатации государственных информационных систем не установлена федеральными законами.

Информация в зависимости от порядка ее предоставления или распространения подразделяется на:

- информацию, свободно распространяемую;

- информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

- информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

- информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Обладателем информации может быть гражданин (физическое лицо), юридическое лицо, Российская Федерация, субъект Российской Федерации, муниципальное образование. Обладатель информации, если иное не предусмотрено федеральными законами, вправе:

- разрешать или ограничивать доступ к информации, определять порядок и условия такого доступа;

- использовать информацию, в том числе распространять ее, по своему усмотрению;

- передавать информацию другим лицам по договору или на ином установленном законом основании;

- защищать установленными законом способами свои права в случае незаконного получения информации или ее незаконного использования иными лицами;

- осуществлять иные действия с информацией или разрешать осуществление таких действий.

К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не ограничен. Не может быть ограничен доступ к:

- нормативным правовым актам, затрагивающим права, свободы и обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления;

- информации о состоянии окружающей среды;

- информации о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную или служебную тайну);

- информации, накапливаемой в открытых фондах библиотек, музеев и архивов, а также в государственных, муниципальных и иных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

- иной информации, недопустимость ограничения доступа к которой установлена федеральными законами.

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

- обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- соблюдение конфиденциальности информации ограниченного доступа;

- реализацию права на доступ к информации.

Лекция 2. «Типичные экономико-правовые ситуации в бизнесе»

В условиях нестабильности и противоречивости реформационных процессов в экономике РФ одной из важнейших задач науки и практики становится разработка и реализация системы экономической безопасности предприятия. Российские предприятия (организации) вынуждены адаптироваться к условиям политической и социально-экономической нестабильности и вести поиск адекватных решений сложнейших проблем и угроз своему функционированию. Экономическая безопасность предприятия (организации) – это состояние наиболее эффективного использования корпоративных ресурсов для предотвращения угроз и создание условий стабильного функционирования основных его подразделений. Цели экономической безопасности предприятия:

- обеспечение высокой финансовой эффективности работы предприятия и его финансовой устойчивости и независимости;

- обеспечение технологической независимости предприятия и достижение высокой конкурентоспособности его технологического потенциала;

- высокая эффективность менеджмента;

- высокий уровень квалификации персонала предприятия и его интеллектуального потенциала;

- качественная правовая защищенность всех аспектов деятельности предприятия;

- обеспечение защиты информационной среды предприятия, коммерческой тайны;

- обеспечение безопасности предприятия.

Положение о структуре службы безопасности предприятия

В условиях формирования общего экономического пространства перед предприятиями особо остро встает задача сохранения коммерческой тайны. Можно сказать определенно: в период становления рынка недобросовестная конкуренция представляет собой серьезную угрозу этому процессу. Стало почти массовым процессом беззастенчивое заимствование интеллектуальной и промышленной собственности (методик, программ, знания и технологии) сотрудниками предприятий, работающими одновременно в кооперативах, малый предприятиях и других коммерческих структурах. К этому следует добавить целенаправленные действия по сманиванию или подкупу рабочих и служащих предприятий конкурента, чтобы завладеть секретами их коммерческой и производственной деятельности. Современный промышленный шпионаж предполагает использование новейших достижений электроники, непосредственное тайное наблюдение, кражи со взломом, подкуп и шантаж. Речь идет о настоящей «тайной войне». То, что в мировой практике именуется промышленным шпионажем, мы даже не можем юридически классифицировать. С переходом на рыночные отношения и условия самостоятельности предприятий перед нами встали серьезные проблемы по обеспечению сохранности своих коммерческих секретов и безопасности предприятия.